En seguridad de la información existe una consigna que está grabada como las Tablas de la Ley de Moisés y es la siguiente “La cadena es tan fuerte como su eslabón más débil”, está es una verdad que nos demuestra que las organizaciones pueden gastar grandes sumas de dinero en seguridad de la información, pero que al final, si uno solo de los elementos es permeable a un ataque, toda la seguridad de la organización caerá.

De igual forma, uno de los principios que actualmente se manejan en cuanto a seguridad de la información es el de “Zero Trust” es decir confianza cero, y esto es muy importante pues con el ejemplo que les voy a dar, se darán cuenta que no podemos confiarnos en lo absoluto y bajar los brazos, cualquier descuido puede ser a futuro un gran riesgo para cualquier organización.

He querido darles un caso práctico para que vean como cualquier organización puede estar expuesta a cualquier ciberataque en la medida que estas personas dispongan de información, muchas veces mínima para empezar a tejer sus redes y elaborar sus planes.

Cuando hablamos de ciberataques no tenemos que pensar en mecanismos sofisticados, sino que muchas veces utilizando la ingeniería social, que definiremos como la técnica de obtener información confidencial a través de la manipulación de usuarios, veremos que estos atacantes pueden en pocos minutos descubrir nuestro flanco más débil y penetrar nuestras defensas.

El caso que les presento es uno, pero pueden existir varios, dado la tendencia actual de los empleados de una organización de compartir sus experiencias a través de las redes sociales, experiencias en las que muchas veces brindan datos relevantes para cualquier atacante. Es por esta razón que las redes sociales son un flanco débil de la estrategia de seguridad de las organizaciones, dado lo difícil de poder establecer un control total.

Entrando en la mente de un atacante

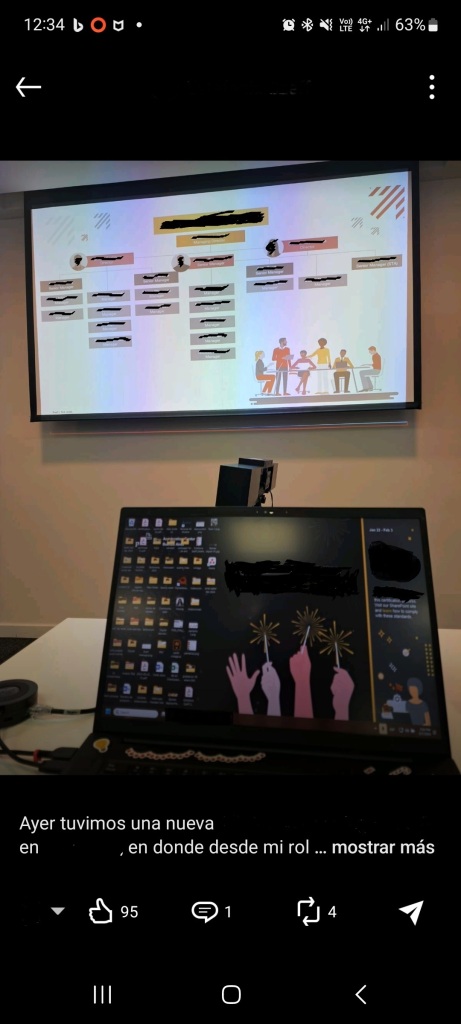

Como verán en la siguiente fotografía hemos tomado una publicación de un empleado de una empresa, por razones de seguridad de la información hemos borrado los datos relevantes, que si estaban disponibles en la publicación.

En esta publicación podemos ver en principio como se difunde el organigrama de un determinado sector, con el nombre del sector, con las personas y los cargos de las personas. Todas ellas directivos de la misma.

Adicionalmente, podemos ver cuál es la empresa, en donde está ubicada, el evento y si vemos la fecha de la computadora, podemos saber en que fecha se realizó. Adicionalmente, la persona que publica esta información nos da datos de su participación y en carácter de que participo en la misma.

Empezando a rastrear la información

Tenemos los nombres de los directivos de un sector en particular de la empresa, por lo tanto, ya conocemos bastante de ella, podríamos dirigir nuestro ataque a alguna de las personas mencionadas, pero dado que tienen un rango relevante, imaginamos que esas personas tienen equipos de trabajo, por lo tanto nuestro ataque lo direccionaremos a las personas que no están en el organigrama y que tienen un cargo inferior. A esas personas les podremos demostrar nuestro conocimiento de la estructura para esta forma demostrar que somos parte de la organización.

No tenemos los nombres de las personas que están por debajo del organigrama que ya conocemos, pero generalmente es muy habitual que los jefes se hagan contactos de sus subordinados o viceversa, por esta razón dado que tenemos el nombre de los Gerentes y Directores, buscaremos su red de contacto. Sabiendo que esos contactos deberían trabajar en el mismo sector, con suerte tendremos el cargo. Buscaremos fotos que nos permitan rastrear alguna reunión del equipo, compararemos rostros y luego de un trabajo metódico, pero no tan prolongado, podremos tener una aproximación de un organigrama más completo con Directores, gerentes y personas que dependen de esos gerentes.

En la misma foto tenemos el sector al cual pertenecen todos, podremos ir a la página de la empresa para entender ¿Qué hace el sector? O bien ya tenemos un tema de conversación ya que sabemos que todas esas personas se reunieron para un evento especial en un día especial.

Ejecutando el proceso de Ingeniería Social

Con todos estos datos ya podemos diseñar nuestro esquema de Ingeniería Social el cual será “pishing”, de más está decir y en una de mis conferencias que realicé para FEPCMAC en Perú lo he mostrado, la posibilidad de usar ChatGPT y otras utilidades para diseñar plantillas de pishing. Obviamente será necesario realizar las preguntas apropiadas, pero al final del día podremos tener un ejemplo que nos servirá para esta acción.

También tenemos herramientas que permiten enmascarar direcciones de e-mail o bien general direcciones falsas. En este caso nuestro objetivo será enviar un mail a alguno de los subordinados en nombre de alguna de las personas que sabemos que forman parte de la organización.

Para esto tenemos que saber como es la estructura de mail de la empresa, cual es el servidor y obviamente como se identifican los usuarios (nombre.apellido; Nombre y primera inicial del apellido, primera inicial del nombre y apellido, etc.).

Para esto conocemos a la empresa y nuestro primero análisis nos lleva a consultar alguna búsqueda que la empresa haya realizado de personal, es probable que alguno de los selectores haya puesto su propia dirección en la empresa para que se le escriba, con este dato, ya tenemos la estructura de mail que utiliza y podremos traducir la misma a los nombres que tenemos identificados.

El paso final será, enviar un mail a alguna de las personas que están por debajo del organigrama, preferentemente el remitente será el Jefe de esa persona, copiaremos a otra persona de más rango dentro de la organización. Simularemos direcciones similares de tal forma que quien lea el mail no perciba la diferencia, el motivo del mail será enviar información adicional referente a la reunión en que participaron, completar información en una página con ciertos datos privados, abrir un archivo (infectado) supuestamente con información relevante, etc.

Para quien lea el mail, verá que quien se lo dirige es su Jefe, que está copiado el jefe de su jefe y que el motivo del mail es de trabajo referenciando a una actividad que realizaron recientemente. Como vemos en este preciso momento la cadena se rompió.

Es muy difícil controlar las actividades de nuestros empleados en las redes sociales, pero es de suma importancia que nuestras políticas de seguridad tengan también en cuenta esto, monitoreando las apariciones publicas de la empresa en las redes y las publicaciones que hacen los usuarios, de forma similar, los empleados deben tener perfectamente en claro el riesgo de interactuar en las redes sociales y más cuando lo hacen publicitando sus actividades laborales.

Un comentario sobre “LA CADENA ES TAN FUERTE COMO SU ESLABON MAS DEBIL”